Mozilla 将要求所有扩展开发者启用双因素认证

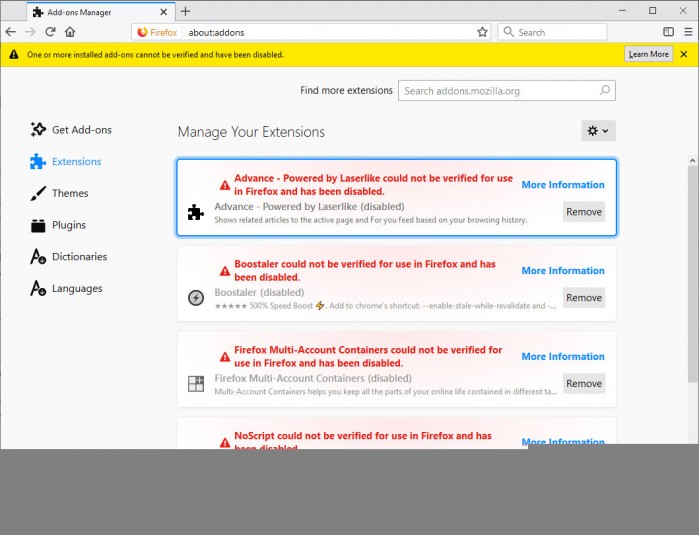

发生这种情况时,黑客可以使用开发人员的帐户向 Firefox 用户发送受感染的扩展更新。攻击者还可以使用受感染的扩展来窃取密码、身份验证/会话cookie,监视用户的浏览习惯,或将用户重定向到网络钓鱼页面或恶意软件下载站点等等。这些类型的事件通常称为供应链攻击。发生这种情况时,最终用户无法检测到扩展更新是否是恶意的,尤其是当受感染的更新来自官方 Mozilla AMO——所有 Firefox 用户都认为是安全的来源时。

而双因素身份验证(2FA)通过在登录过程中增加其他步骤来证明用户的真实身份,能够为帐户增加一层安全保护。Mozilla 决定强制扩展开发人员启用 2FA,以此防止可能会发生的供应链攻击。

尽管近年来没有针对 Firefox 扩展的 AMO 帐户被劫持的案例,但有许多 Chrome 扩展程序被劫持的案例。Chrome 扩展程序的开发人员经常受到网络钓鱼电子邮件的攻击,黑客试图通过这些电子邮件来尝试访问其 Chrome 网络应用商店的帐户。

通常,这类攻击主要针对 Chrome 扩展程序开发人员,因为 Chrome 浏览器的市场占有率为 65%-70%。仅占 10% 的 Firefox 对攻击者的吸引力相对较小。但是,Mozilla 足够警惕,采取了先发制人的行为。

Mozilla 告知,用户可以按照 support.mozilla.org 中的说明,在新规则生效之前为自己的帐户启用双因素身份验证(2FA)。

消息来源:https://www.zdnet.com/article/mozilla-to-force-all-add-on-devs-to-use-2fa-to-prevent-supply-chain-attacks/